揭秘Cloudflare在全球邊緣的DDoS防護策略

在Cloudflare的全球網絡上,我們保護著超過2600萬個互聯網資產。在這一規模下,識別小型且隱匿的DDoS攻擊也具有一定的挑戰性。現如今,攻擊者往往可以利用數量龐大的獨立IP來進行DDoS攻擊,如果不能即時緩解,即便是小型攻擊也會對企業帶來不容忽視的影響。

Cloudflare對于速率密集型攻擊以及分布式的HTTP DDoS攻擊有著不同的緩解策略,在介紹之前,讓我們先來看一看今年以來的DDoS攻擊趨勢吧。

小型攻擊愈發猖獗,大型攻擊仍然存在

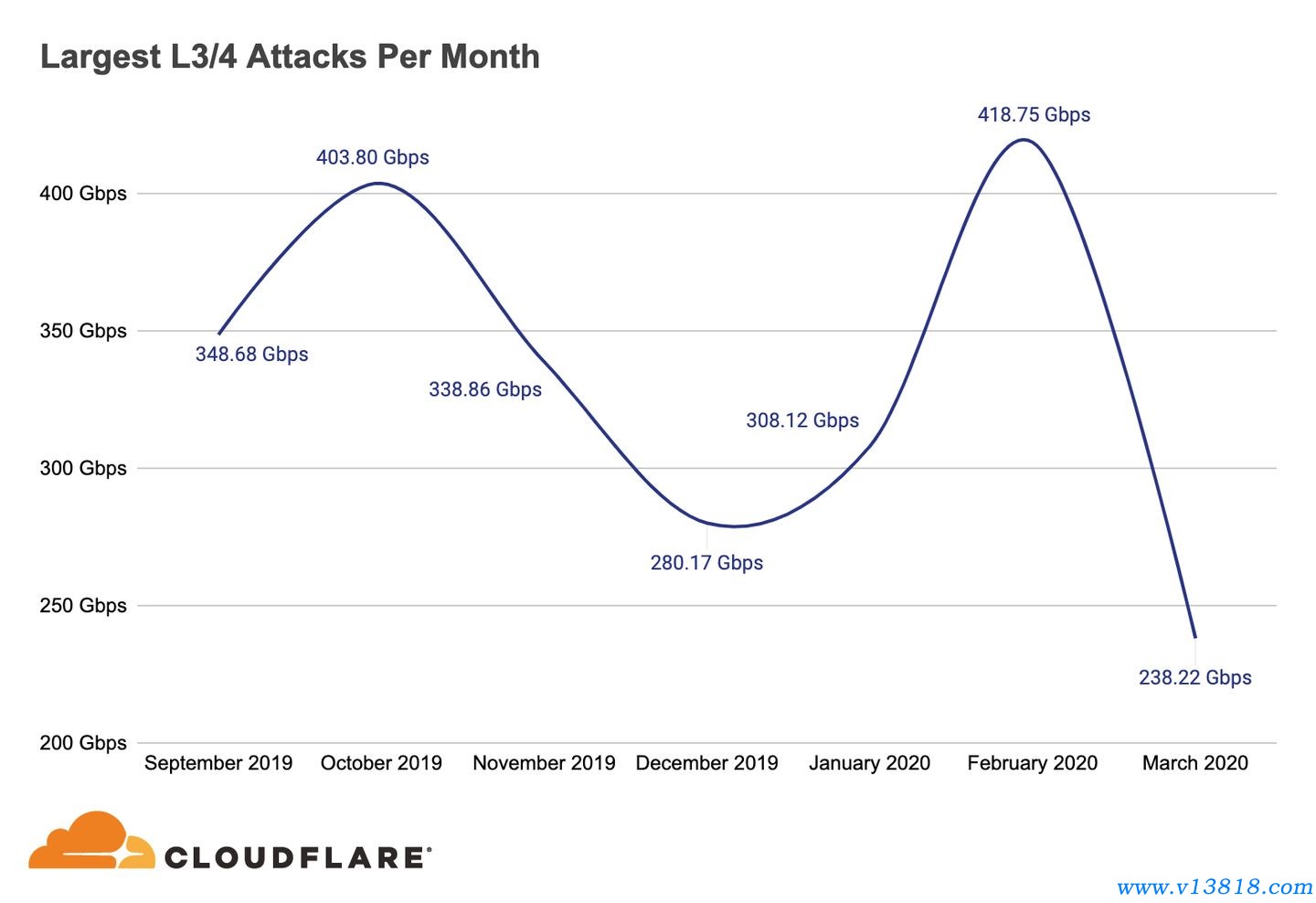

從2019年9月到2020年3月,在Cloudflare網絡上,峰值超過30 Gbps的攻擊減少了82%,DDoS攻擊的平均大小也穩步下降了53%,僅為11.88 Gbps。然而這并不代表小型攻擊正在消退。與之相反,我們越來越多地觀察到從單一數據中心范圍內發起的攻擊,這種針對我們一個或兩個數據中心的局部洪災往往很難被發現,因為其攻擊樣本在匯總到我們的核心數據中心后會被稀釋。

與此同時,大型攻擊并未消失,我們仍觀察到了峰值為330 Gbps、每秒高達4億個數據包的攻擊。我們的某些客戶一天之內就受到了890次DDoS攻擊,一個月中遭受的DDoS攻擊次數多達1750次。

這些攻擊趨勢促使我們的工程團隊發明了更高效、更智能的方式來大規模捍衛我們的網絡和客戶。

集中分析,邊緣強制DDoS緩解

在Cloudflare,我們使用Gatebot來保護客戶免受速率密集型攻擊。Gatebot會從路由器中獲取流數據樣本,并從服務器中獲取HTTP請求樣本,隨后分析樣本的異常情況,并在檢測到攻擊時將緩解指令自動推送到邊緣。

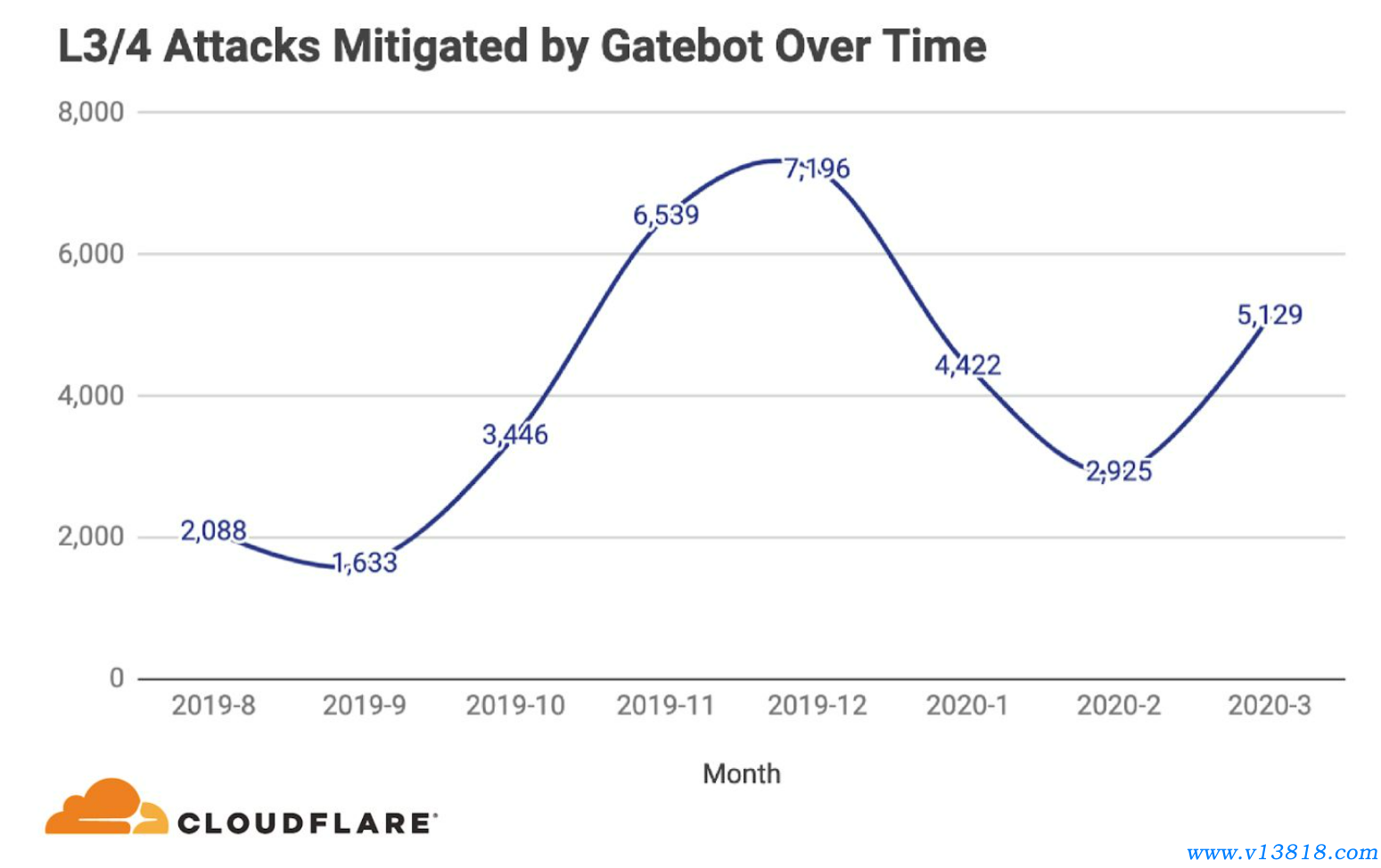

Gatebot集中運行在我們的核心數據中心而非邊緣,它在減輕大型攻擊方面有著十分出色的表現,平均每個月能夠阻止超過4000次L3/L4 DDoS攻擊。

邊緣分析,邊緣強制緩解

我們使用dosd守護進程來阻止較小的、局部的DDoS攻擊。作為Gatebot的補充,dosd被設計為分布式系統,運行在我們每一個數據中心的每臺服務器中。結果即是,dosd可在0到3秒內檢測到DDoS攻擊,生成實時規則并立即進行緩解。僅在過去的一個月中,dosd就緩解了超過28萬例L3 / 4 DDoS攻擊。

IP Jails,更具經濟性的緩解方式

讓我們先看兩組真實案例:

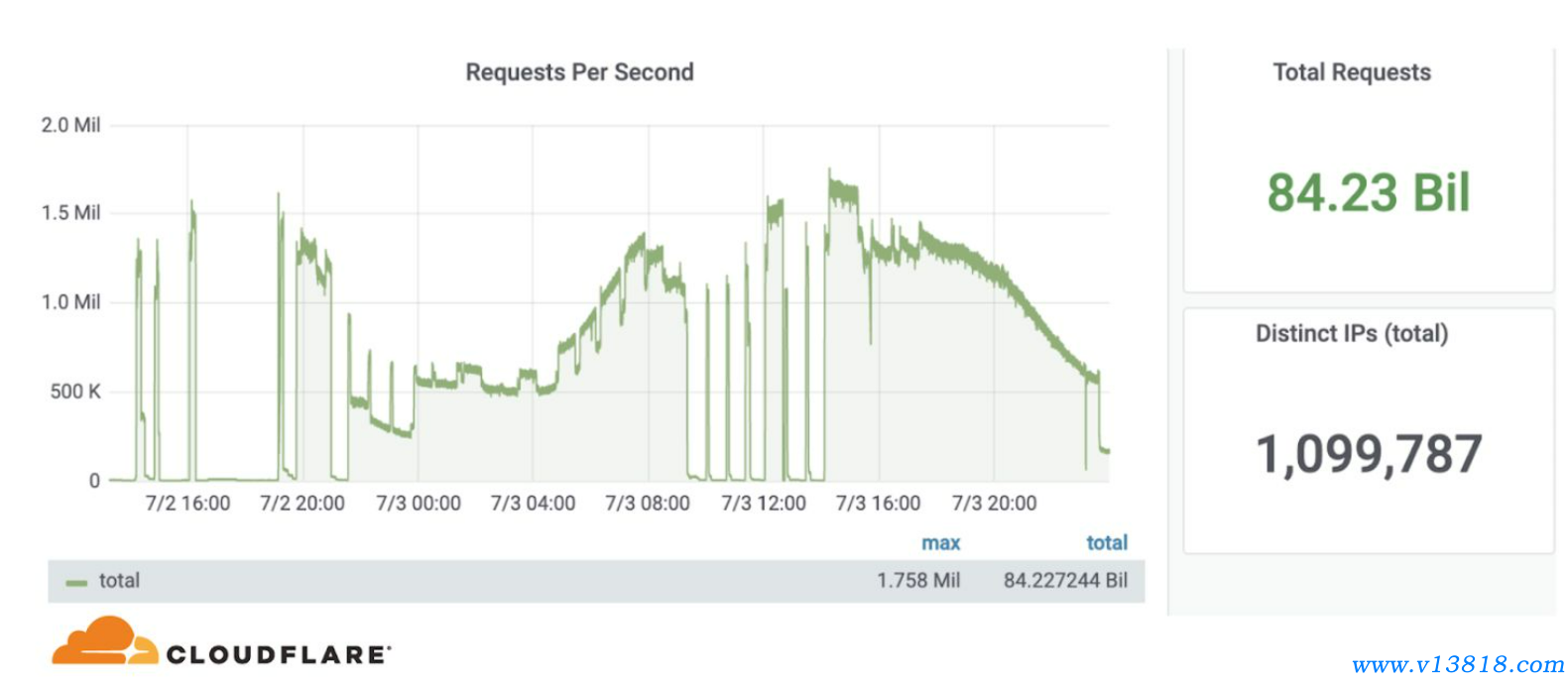

2019年7月,Cloudflare緩解了一個攻擊峰值達到每秒140萬個請求的HTTP DDoS攻擊,該攻擊使用了110萬個獨立IP地址,這些IP地址的背后都是能夠完成TCP和HTTPS握手功能的實際客戶端。

攻擊者在這些攻擊中都使用了大量的獨立IP,因此我們也需要一個更高效且更具成本效益的緩解策略。

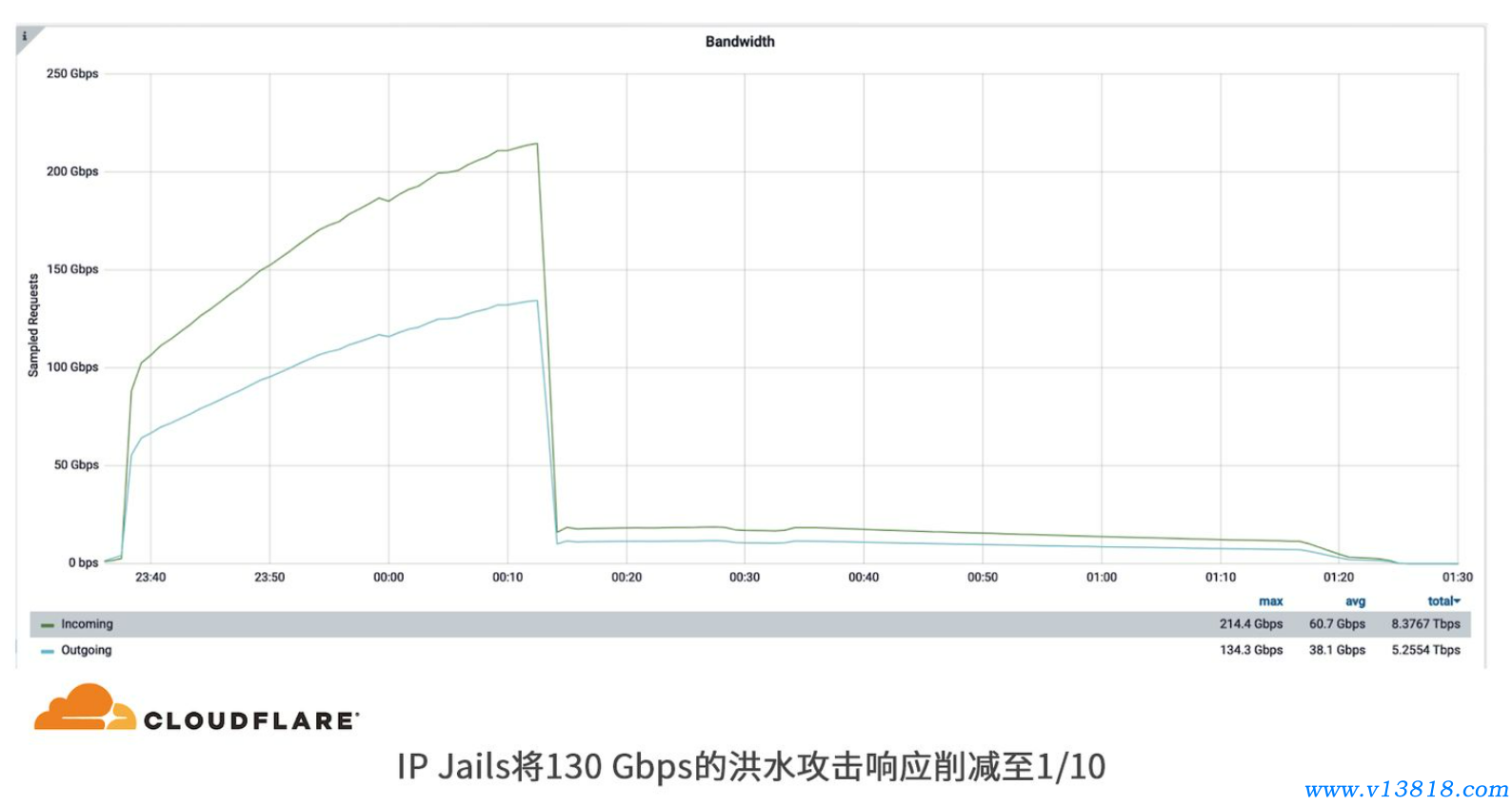

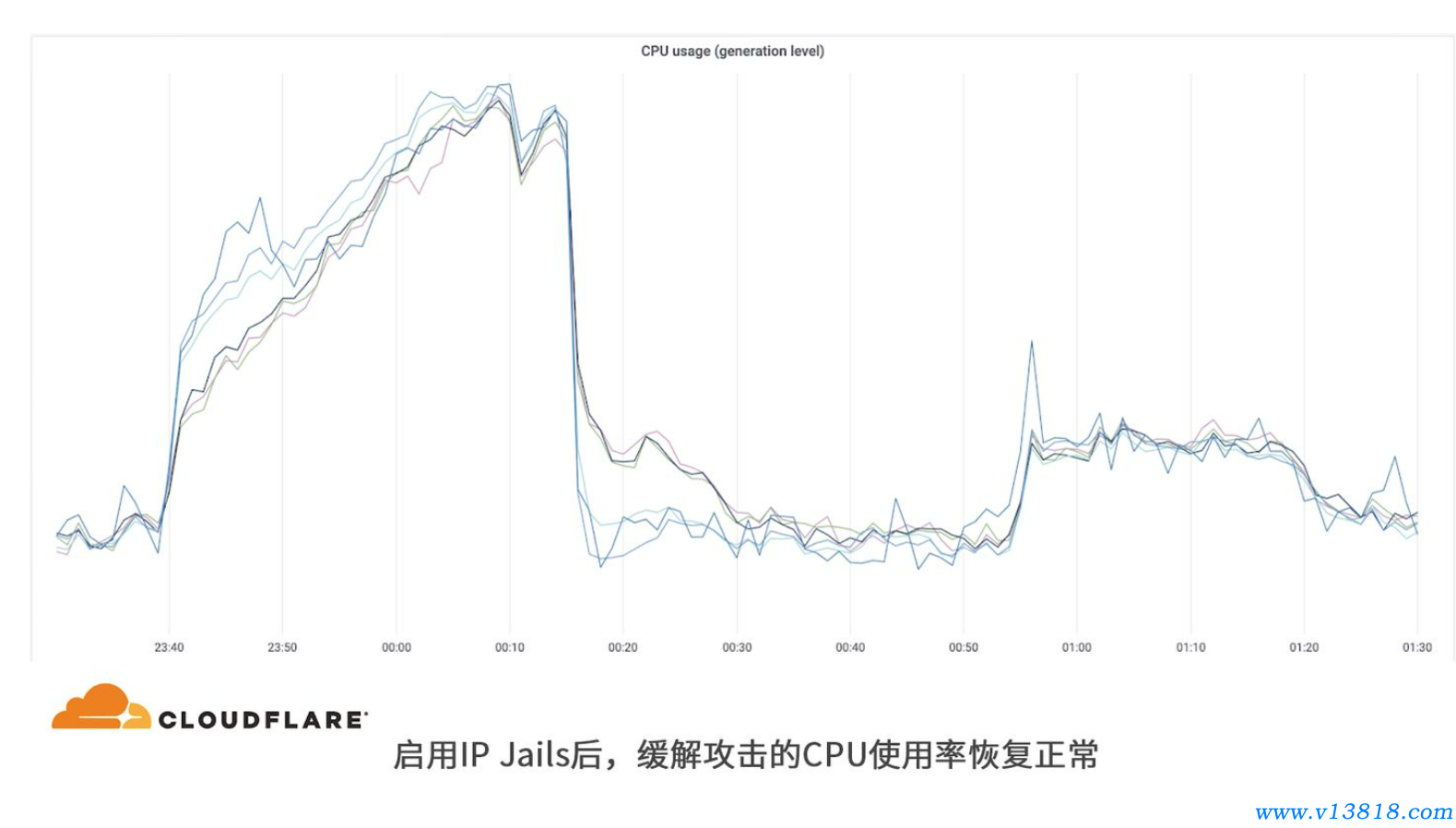

Cloudflare的IP Jails功能可以高效地緩解速率密集型和分布式HTTP DDoS攻擊。IP Jails將緩解措施推送到了傳輸層(L4),無需丟棄代理錯誤或質詢頁面,只需刪除IP連接。在L4上進行緩解具有更高的計算效率,并且可以節省帶寬,減少CPU和內存的消耗。

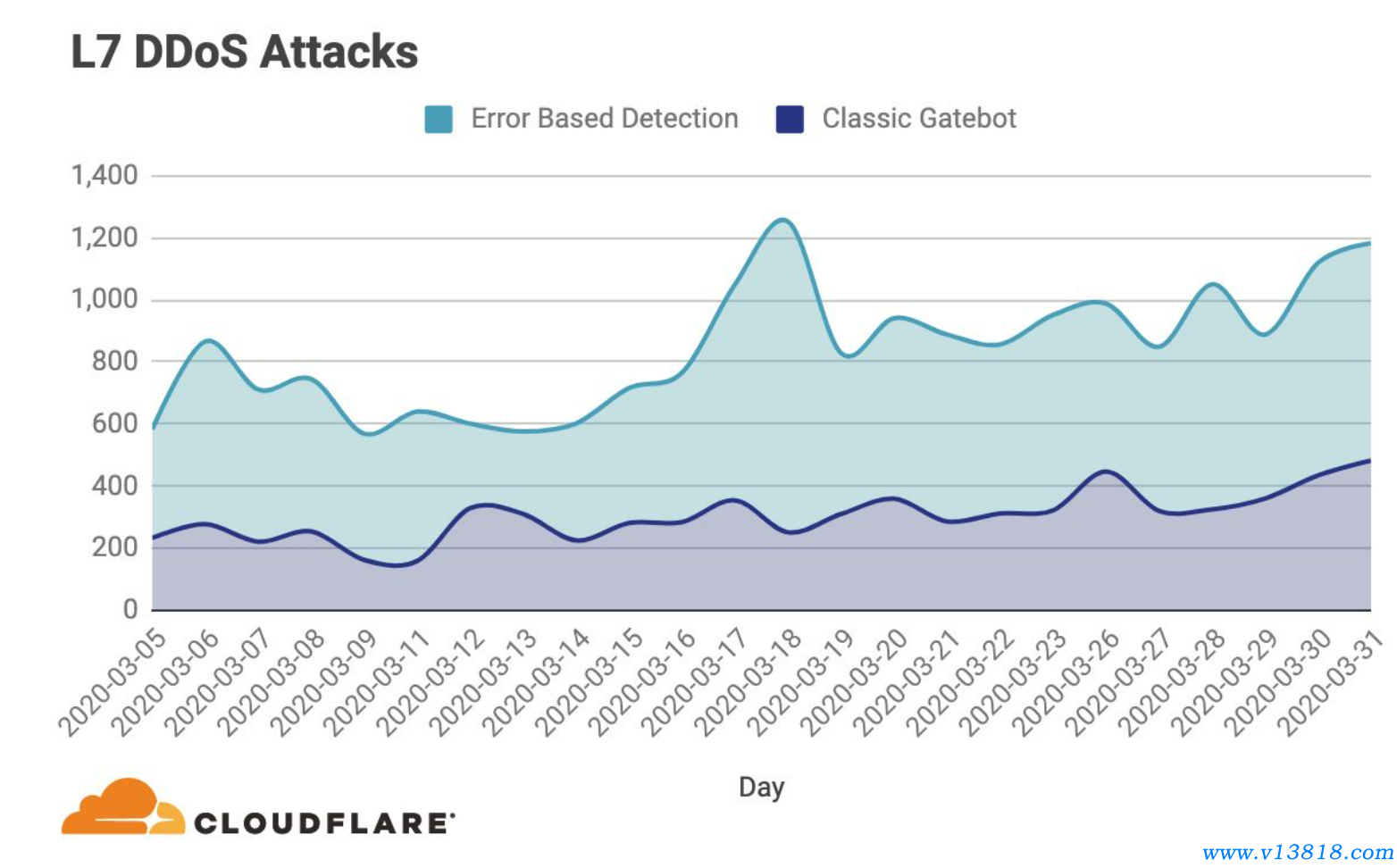

結合Gatebot檢測機制以及源節點錯誤

通過同步Gatebot的檢測機制以及客戶原始服務器的運行狀況,我們可以更好地檢測并應對低速率攻擊。這一功能現在正保護著我們從免費計劃到企業計劃的每一位客戶,讓客戶免受DDoS攻擊,讓源節點免受各類有害洪水的侵害。

僅在2020年3月,我們平均每天緩解812次HTTP DDoS攻擊,總共抵御了超過20000次HTTP DDoS攻擊。

為所有人提供無限制的DDoS防護

在2017年的Cloudflare八周年生日周,我們推出了免費的DDoS防護。只要您使用任意Cloudflare計劃(Free, Pro, Business 或 Enterprise),以上的新保護功能都將默認開啟,無需額外付費。Cloudflare DDoS防護已包含在了我們每一項服務中,無論是L3的Magic Transit,L4的Spectrum,還是L7 的WAF / CDN服務。我們一直致力于讓互聯網變得更快、更安全、更可靠。

我們提供各類平臺出租服務:新中原六合彩平臺出租、澳門六合彩、SG138雙贏平臺出租、新環球平臺出租、IDC正版平臺出租、OA系統平臺出租,24小時服務熱線 Teltgram:sg1249

上一篇

上一篇